Wskazówki dotyczące bezpieczeństwa

Rozumiemy, że bezpieczeństwo i ochrona danych jest dla Ciebie ważna, zwłaszcza w przypadku korzystania ze zdalnych połączeń. Stosujemy najlepsze technologie i standardy pozwalające na najlepsze metody ich ochrony.

Aby zestawić zdalne połączenie wsparcia z klientem, operator helpdesku musi uruchomić aplikację ISL Light zawierającą klucz publiczny RSA 2048/4096 bit serwera ISL Online. ISL Online zabezpiecza następnie zdalne połączenie i szyfruje je za pomocą klucza AES 256 bit. Serwery STUN/TURN pozwalają na bezpośrednie połączenie, przy zachowaniu możliwości kontroli kanału przez serwery ISL Online. W tym wypadku ECDSA P-256 zarządza negocjacją kluczy przy użyciu algorytmu wymiany kluczy Diffie-Hellman oraz szyfrowania AES 256-bit.

Oprogramowanie wspiera uwierzytelnienie dwuskładnikowe, logi audytowe, automatyczne nagrywanie sesji oraz zewnętrzne metody uwierzytelniania.

Po więcej szczegółów odsyłamy do lektury naszego oświadczenia bezpieczeństwa.

Poniżej chcemy pokazać Ci niektóre z najważniejszych funkcji ISL Online, które gwarantują bezpieczne użycie oprogramowania zdalnego pulpitu.

Login

Kiedy logujesz się na swoje konto ISL Light, rekomendujemy używać silnego hasła oraz uwierzytelnienia dwuskładnikowego aby najlepiej je zabezpieczyć.

Używaj silnych haseł dla kont

Bezpieczeństwo Twoich danych zależy od tego jak silne są metody szyfrowania, ale także od siły haseł.

Aby pomóc Ci utworzyć silne hasło, polityki bezpieczeństwa ISL Online bazują na najnowszych specyfikacjach NIST. Hasło musi składać się z co najmniej 8 znaków. Może zawierać dowolne znaki ASCII, przy czym ewentualne znaki białe na początku i na końcu zostaną usunięte. Hasło jest następnie weryfikowane w oparciu o niedozwoloną listę, zawierającą często stosowane i powtarzające się proste hasła.

Ustaw uwierzytelnienie dwuskładnikowe

Uwierzytelnienie dwuskładnikowe (2FA) jest dodatkową warstwą ochrony dla operatorów helpdesku i profesjonalistów IT. Mając włączoną funkcję 2FA, operator może logować się do systemu ISL Online wyłącznie przechodząc dodatkowy proces uwierzytelniania obejmującego sekret który zna (hasło) oraz coś co posiada (token 2FA).

Jak ustawić uwierzytelnienie dwuskładnikowe

Ważne: Rekomendujemy ustawienie więcej niż jednego, dodatkowego składnika uwierzytelniania, takiego jak telefon i e-mail. Dzięki temu, będziesz miał dodatkową możliwość logowania na wypadek utraty dostępu do jednej z tych metod.

Zewnętrzne uwierzytelnienie (tylko licencja serwerowa)

Różne schematy uwierzytelniania mogą być zintegrowane z ISL Online, np. OpenLDAP, Microsoft Active Directory, Novell eDirectory lub RADIUS. Jeśli skonfigurowane będzie uwierzytelnienie zewnętrzne, uprawnienia operatora umożliwiające mu użycie ISL Online są zarządzane przez administratora w ramach ich własnych narzędzi zarządzania tożsamością.

Hasło dostępu

Jeśli zainstalujesz oprogramowanie zdalnego dostępu (ISL AlwaysOn) na komputerze, musisz ustawić silne hasło dostępu. Będzie to główne hasło dostępowe, które należy podać za każdym razem kiedy będziesz się łączył z tym komputerem.

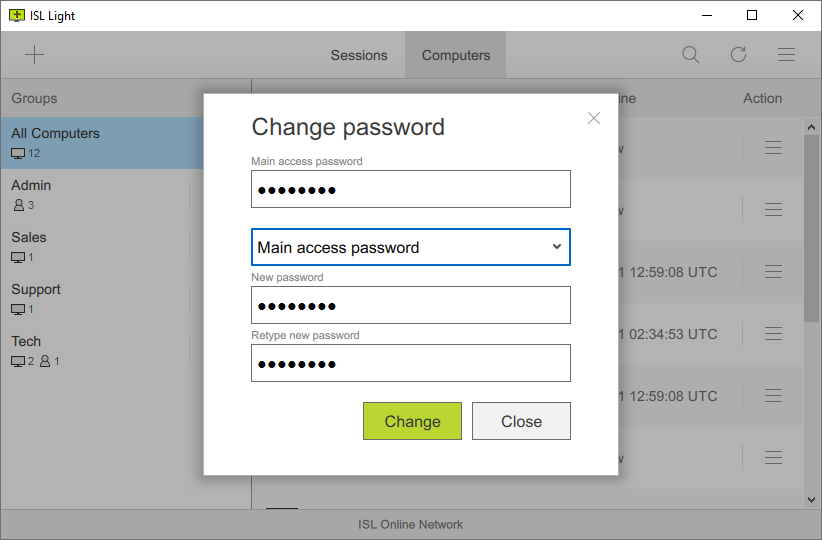

Główne hasło dostępu

Główne hasło dostępowe jest definiowane podczas instalacji i może być użyte do połączenia ze zdalnym komputerem przez użytkownika.

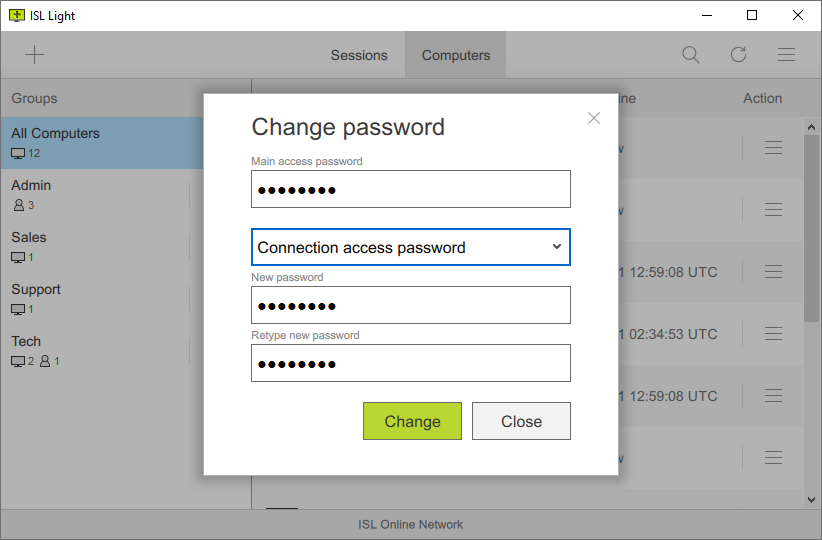

Hasło dostępowe połączenia

Jeśli udzieliłeś dostępu do zdalnego komputera innemu użytkownikowi w ramach swojego konta, masz możliwość ustawienia innego hasła dla każdego użytkownika. Hasło połączenia może być ustawione ręcznie w ustawieniach ISL AlwaysOn.

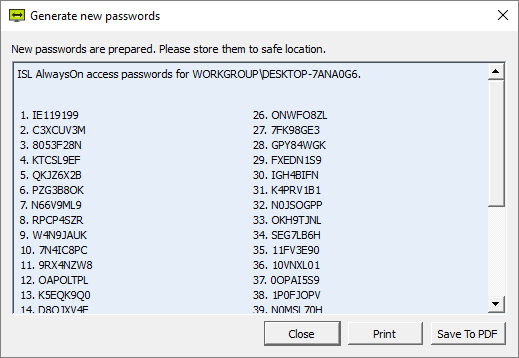

Jednorazowe hasło

Generuj jednorazowe hasła ręcznie z poziomu ustawień ISL AlwaysOn. Każde takie hasło będzie można użyć tylko jeden raz, aby połączyć się ze zdalnym komputerem.

Przeczytaj instrukcję Obejrzyj wideo (3:14)

Dodatkowe ustawienia

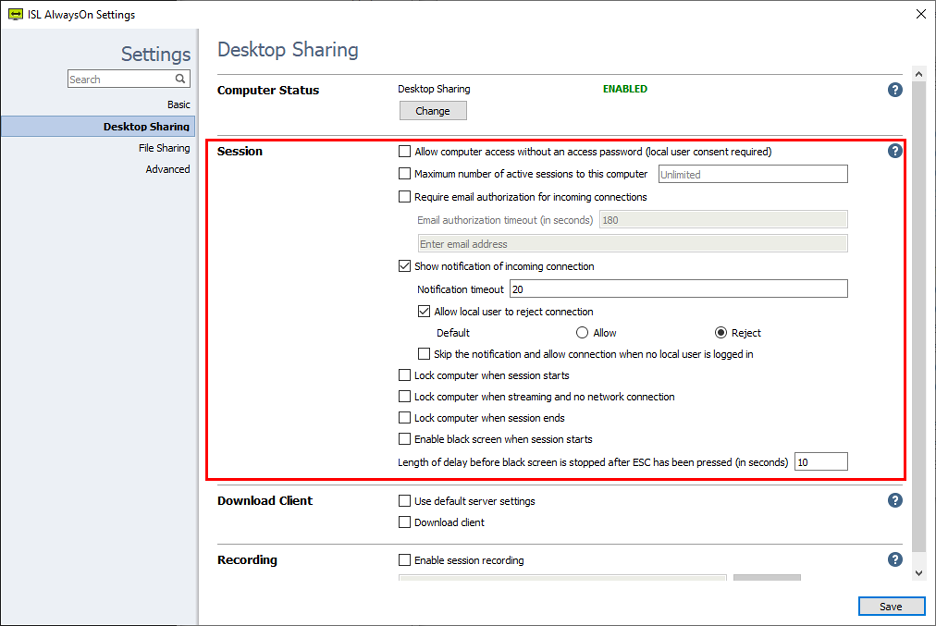

Ustawienia ISL AlwaysOn pozwalają na modyfikację wielu ustawień bezpieczeństwa dla połączeń zdalnych.

Zezwól na dostęp do komputera za zgodą użytkownika lokalnego bez potrzeby podawania hasła

Pozwala operatorowi na połączenie ze zdalnym komputerem bez potrzeby użycia hasła dostępowego. W tym przypadku, użytkownik lokalny musi zatwierdzić połączenie. Aby użyć tego ustawienia, musisz użyć następujących parametrów w linii poleceń podczas startu ISL Light:

ISLLight.exe --username "<isl_online_username>" --password "<password>" --connect-search "<computer_description>/<computer_name>" --consent-message "<message to be displayed>"

Maksymalna liczba aktywnych sesji na tym komputerze

Zezwala na ustawienie maksymalnej liczby aktywnych sesji na tym komputerze. Na przykład, aby ograniczyć dostęp do jednego połączenia do komputera, użyj wartości "1". Domyślna wartość jest ustawiona na Nieograniczony.

Pokaż notyfikacje o przychodzących połączeniach

Pozwala klientowi widzieć notyfikację o połączeniu do jego komputera. Możesz określić timeout oraz opcje dostępne dla lokalnego użytkownika. Po osiągnięciu timeoutu, domyślna akcja zostanie wykonana, jeśli zdalny użytkownik może odmówić połączenia.

Zezwól lokalnemu użytkownikowi na odrzucanie połączeń

Ta opcja jest dostępna jeśli ustawisz opcję "Pokaż notyfikacje o przychodzącym połączeniu". Lokalny użytkownik zobaczy powiadomienie, które da możliwość akceptacji lub odrzucenia połączenia operatora.

Zablokuj komputer kiedy sesja wystartuje

Zablokuj zdalny komputer kiedy sesja wystartuje, będziesz musiał zalogować się na konto.

Zablokuj komputer w wypadku braku połączenia sieciowego

Jeśli połączenie jest zakłócone w trakcie pracy ze zdalnym komputerem, zostanie on automatycznie zablokowany.

Zablokuj komputer kiedy sesja się zakończy

Automatycznie blokuj komputer zdalny po zakończeniu sesji.

Włącz czarny ekran kiedy sesja się rozpocznie

Lokalny użytkownik zobaczy czarny ekran kiedy zdalna sesja jest aktywna.

Długość opóźnienia pokazania czarnego ekranu po naciśnięciu ESC (w sekundach)

Ustaw timeout w sekundach, liczony od momentu naciśnięcia ESC. Po tym czasie, czarny ekran zostanie wyłączony i lokalny użytkownik będzie mógł zobaczyć ekran. Maksymalny czas wynosi 180 sekund.

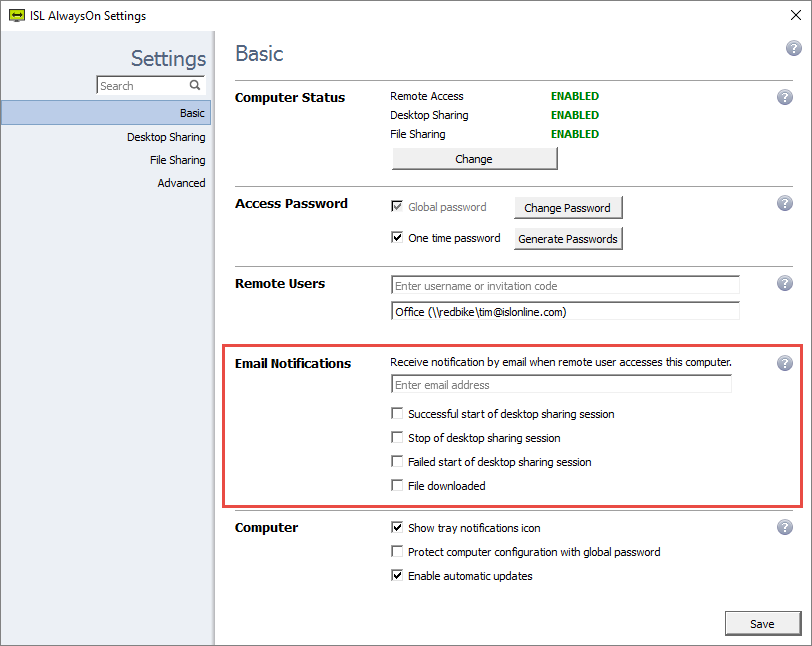

Powiadomienia e-mail

Otrzymuj notyfikacje e-mail za każdym razem, kiedy zdalna sesja zostanie uruchomiona, zatrzymana lub kiedy zostanie pobrany plik na konkretnym komputerze.

Przeczytaj instrukcję Obejrzyj wideo (0:58)

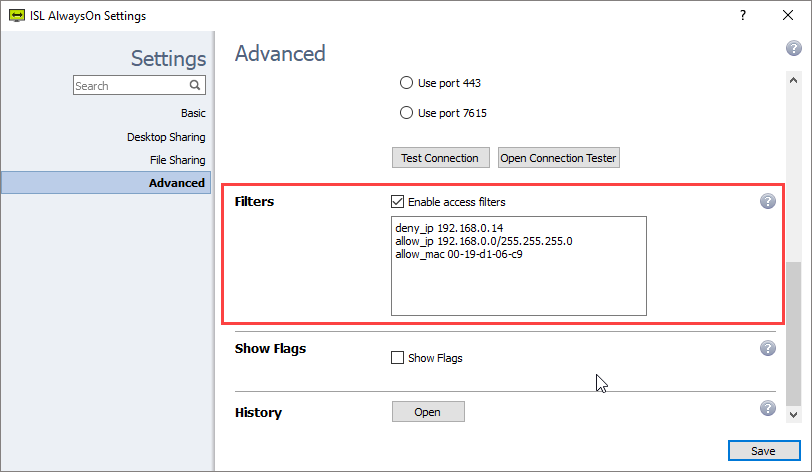

Filtry dostępu

Z powodów bezpieczeństwa, możesz ograniczyć użycie oprogramowania ISL Online w swojej organizacji. Możesz limitować dostęp do danych na serwerach ISL Online bazując na adresach IP i/lub MAC. Możesz użyć funkcji "zezwól", aby zdefiniować, które adresy IP/MAC mają możliwość inicjowania sesji wsparcia czy zdalnego dostępu do komputerów. Z drugiej strony, dzięki funkcji "odmów" możesz ograniczyć dostęp z adresów IP/MAC. Reguły te mogą być definiowane dla konkretnego użytkownika lub całej domeny ISL Online.

Na przykład, możesz zezwolić swoim pracownikom na generowanie kodów sesji zdalnego wsparcia tylko z biura (zakres adresów IP w twojej firmie).

- deny_ip 192.168.0.14

- allow_ip 192.168.0.13/255.255.255.0

- allow_mac 00-19-d1-06-c9

Adresy IP oraz MAC mogą zostać podmienione, więc samo filtrowanie nie jest wystarczającym zabezpieczeniem i nie zastąpi mocnego hasła!

Przeczytaj instrukcję Obejrzyj wideo (0:56)

Filtrowanie portów

Dobre oprogramowanie zdalnego dostępu działa bez potrzeb wykonywania jakichkolwiek zmian konfiguracji firewalla.

Z ISL Online, możesz pozostawić konfigurację swojego firewalla bez zmian, ponieważ ISL Light automatycznie inicjuje wychodzące połączenia z portów 7615, 80 i 443.

Duże organizacje, mogą jednak posiadać własną politykę dotyczącą konfiguracji firewall czy proxy. Administratorzy systemów mogą otworzyć port 7615 jedynie dla połączeń związanych z ISL Online i pozostawić resztę konfiguracji bez zmian. Możliwe jest także konfigurowanie wyjątków dla nazw DNS czy adresów IP.

Bez względu na konfigurację sieci, aplikacje ISL Online będą automatycznie próbowały różnych sposobów na odnalezienie najlepiej działającego sposobu (detekcja ustawień proxy, użycie WinINet, tworzenie tuneli, użycie wildcard DNS, itp.). Jeśli użyte jest bezpośrednie połączenie, firewall musi zezwalać na połączenia z portów wymagających protokołu STUN i TURN. Najczęściej używany jest port 3478, jednak połączenia przekaźnikowe tworzone są na innych wysokich portach.

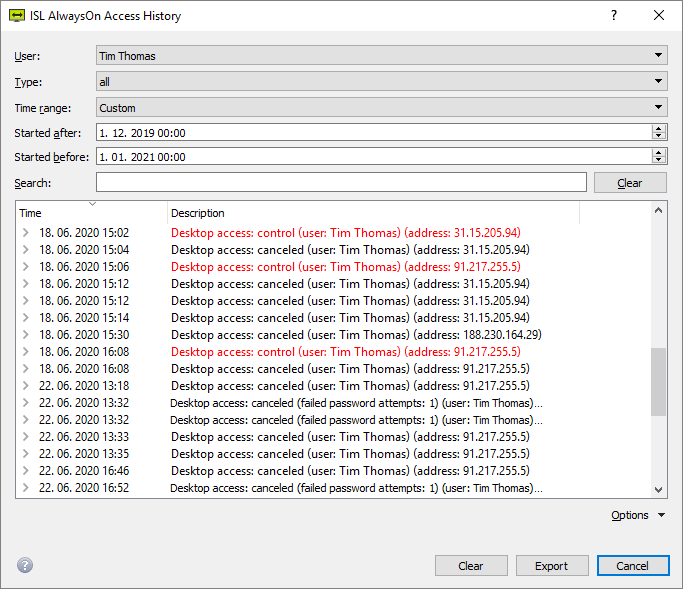

Historia dostępu komputera

Wyszukaj połączenia, które zostały zestawione z Twojego konta wraz z dodatkowymi informacjami min. o czasie itp.

Przeczytaj instrukcję Obejrzyj wideo (0:34)

Blokowanie funkcji

Oprogramowanie zdalnego pulpitu jest uniwersalnym narzędziem, używanym bardzo powszechnie przez firmy. Istnieje wiele sposobów ich stosowania oraz konfiguracji w celu dostosowania do określonych standardów i wymogów bezpieczeństwa.

ISL Online pozwala na zastrzeganie funkcji, które są normalnie dostępne podczas sesji: przejęcie kontroli nad zdalnym komputerem, transfer plików pomiędzy klientem a operatorem i wiele innych.

Przykład, gdzie blokowanie funkcji jest istotne: pracownik banku powinien widzieć komputer klienta, ale nie powinien móc udostępnić własnego ekranu. W tym przypadku, udostępnianie ekranu może zostać zablokowane.

Opcja intranetu (tylko LAN)

Niektóre duże organizacje używają ISL Online wyłącznie na potrzeby wewnętrzne, aby wspierać różne lokalizacje. W takich przypadkach oprogramowanie musi zezwalać na zestawianie sesji w sieci LAN.

Jeśli planujesz użyć ISL Online wyłącznie w ramach swojej sieci LAN (intranet), nie ma potrzeby używania publicznego IP. Potrzebujesz jedynie prywatnego adresu z zakresu prywatnej sieci (zgodnie z RFC1918).

Najczęstsze pytania

-

Jakie porty muszą być otwarte w celu hostowania rozwiązania?

Port 7615 jest preferowany i możesz go traktować jako standardowy port dla ISL Online, podobnie do portu 22 dla SSH, 23 dla Telnetu, 25 dla SMTP, 3389 dla RDP, itd. Znajdziesz go także na liście portów w wikipedii.

Posiadanie specyficznego portu jest bardzo wygodne - jeśli masz konkretną politykę w firmie i używasz firewalla/proxy, ale chciałbyś także zmodyfikować ją aby zezwolić na ruch sieciowy ISL Online, możesz po prostu otworzyć port 7615 i wszystkie nasze produkty będą w pełni działały. Jeśli używalibyśmy wyłącznie portów 80/443, administratorzy mieliby problem żeby zezwolić na specyficzny ruch ISL Online.

Pierwszą rzeczą, którą należy wziąć pod uwagę pracując w środowisku proxy, jest sprawdzenie u administratora, czy możliwe jest utworzenie wyjątków. Nie oznacza to całkowitego wyłączenia proxy, a jedynie zezwolenie ruchu ISL Online i pozostawienie filtrowania dla reszty ruchu. Jeśli proxy wspiera wyjątki dla DNS, wtedy należy zezwolić na wychodzący ruch tcp i port 7615 do *.islonline.net. Jeśli proxy wspiera tylko numery IP, sprawdź ten link aby dowiedzieć się jakie są nasze aktualne adresy IP. Bezpośrednie połączenie oferuje najlepszą jakość i ogranicza do minimum opóźnienia.

W idealnym świecie bezpośrednich połączeń i elastycznych polityk bezpieczeństwa, nasza opowieść mogłaby się tu zakończyć, ale ponieważ jest wielu klientów za firmowymi firewallami i proxy, gdzie dozwolony jest jedynie ruch http i https (porty 80 lub 443) a administratorzy nie chcą zezwalać na wyjątki, nasze aplikacje umożliwiają prace także w takich środowiskach i sytuacjach (detekcja ustawień proxy, wininet, tworzenie tuneli, używanie wildcard dns, itp.).

Sytuacje, w których użyte jest filtrowanie, może spowodować dodatkowe opóźnienia. Produkty ISL Online próbują zawsze (chyba że wymusisz inną konfigurację) łączyć się bezpośrednio używając portu 7615 i w przypadku problemów, używają portów 80 i 443 oraz metody z użyciem proxy. Każda z metod posiada timeout ok 7 sekund. Na maszynach Windows używamy 8 różnych połączeń co w najgorszym przypadku może skutkować około 1 minutowym opóźnieniem. Jeśli klient skarży się na długi czas oczekiwania, najlepiej na jego komputerze wybrać opcję najlepszego rodzaju transportu korzystając z testera wbudowanego w nasze oprogramowanie. Pokaże ono najlepsze dostępne opcje wraz z informacją o opóźnieniach dla każdej z nich, itp. Informacje te pozwolą na wybranie najlepszego rodzaju połączenia dla obu stron.

Jeśli potrzebujesz pomocy w pracy z produktami ISL Online w środowiskach proxy, możesz kontaktować się z zespołem ISL Online przez telefon, e-mail lub czat na żywo.

-

Jak długo system przechowuje sesję ISL Light?

Sesja jest aktywna kiedy ISL Light jest aktywne. Kiedy ISL Light zostanie zamknięta po naciśnięciu przycisku "Zakończ sesję", jedynie sesja zostanie zakończona. System zachowuje podstawowe informacje o sesji (IP komputera klienta i ISL Light , transkrypt czatu, ilość przesłanych danych, itp.). Sesja może zostać automatycznie terminowana po upłynięciu określonego czasu bezczynności (link). Czas nieaktywności liczy się od ostatniej akcji użytkownika na komputerze.

-

Jak powinienem konfigurować firewall, aby najlepiej wykorzystać ISL Online?

Jeśli nie filtrujesz połączeń wychodzących, nie musisz wykonywać żadnych zmian. W przeciwnym wypadku, powinieneś zwhitelistować wszystkie połączenia do *.islonline.net, jeśli Twój firewall pozwala na whitelistowanie DNS. Jeśli możesz tylko whitelistować adresy IP, sprawdź następne pytanie.

-

Jak powinienem skonfigurować mój firewall w celu optymalnego wykorzystania ISL Online, jeśli mój firewall nie wspiera dozwolonych list DNS? Na które adresy IP powinienem zezwolić?

Zapoznaj się z listą serwerów w celu uzyskania aktualnej listy naszych adresów IP. Pamiętaj jednak, że lista ta zmienia się w czasie (dodajemy nowe i usuwamy stare serwery), powinieneś więc sprawdzać okresowo ten link i aktualizować konfigurację swojego firewalla. Zamiast tego, możesz także skonfigurować proxy dla ISL Online, aby zminimalizować liczbę reguł i koszty utrzymania. Po więcej informacji odsyłamy do naszego podręcznika.

-

Jak bezpieczne jest oprogramowanie ISL Light i jak zapobiega przed dostępem "hakerów" do komputerów?

ISL Light używa najlepszych standardów szyfrowania SSL/TLS. Możesz być spokojny, że sesja pozostaje prywatna - jest w pełni szyfrowana od klienta do serwera ISL Light. Klient musi też zezwolić na każdą akcję, dzięki czemu operator nie może przejąć kontroli na Twoim komputerem. Nie musisz niczego zmieniać w ustawieniach systemu operacyjnego. Aby dowiedzieć się więcej, zapoznaj się z sekcją bezpieczeństwo.

-

Czy sesja będzie kontynuowana, jeśli moje lokalne IP zmieni się w trakcie trwania sesji?

Tak, ISL Light próbuje przywrócić połączenie z serwerem automatycznie, działa podobnie jakbyś odłączył a następnie podłączył z powrotem kabel zasilający.

Kontynuuj czytanie: Więcej o bezpieczeństwie