Tipps zur Sicherheit

Wir wissen, dass Informationssicherheit für Sie von größter Bedeutung ist, wenn es um die Einrichtung von Remote-Desktop-Verbindungen geht. Wir wenden branchenübliche Sicherheitstechnologien an, um Ihre Daten zu schützen, und halten die strengsten Sicherheitsstandards ein.

Um eine Remote-Desktop-Support-Verbindung mit einem Kunden herzustellen, muss der Helpdesk-Operator die ISL Light-Anwendung starten, die einen RSA 2048/4096-Bit Public Key des ISL Online-Servers enthält. ISL Online sichert seine Standard-Remote-Desktop-Verbindung mit einer AES 256-Bit End-to-End-Verschlüsselung. STUN/TURN-Server ermöglichen eine direkte Verbindung, während Signalisierung und Kontrollkanal auf ISL Online-Servern verbleiben. In solchen Fällen verwaltet ECDSA P-256 die Aushandlung des Verschlüsselungsschlüssels unter Verwendung des Diffie-Hellman-Schlüsselaustauschalgorithmus und sichert die Verbindung mit AES 256-Bit Ende-zu-Ende-Verschlüsselung.

Die Software unterstützt Zwei-Faktor-Authentifizierung, exportierbare Prüfprotokolle, automatische Sitzungsaufzeichnung und externe Authentifizierung.

Für eine detailliertere Übersicht lesen Sie bitte unsere Sicherheitserklärung.

Im Folgenden möchten wir Ihnen einen kurzen Einblick in einige der wichtigsten Funktionen geben, die ISL Online bietet, um eine sichere Nutzung von Remote-Desktop-Software zu gewährleisten.

Anmeldung

Wenn Sie sich bei Ihrem Konto oder ISL Light anmelden, empfehlen wir Ihnen, ein sicheres Passwort zu verwenden und die Zwei-Faktor-Authentifizierung einzustellen, um Ihr Konto noch sicherer zu machen.

Sicheres Kontopasswort verwenden

Die Sicherheit Ihrer Daten hängt nicht nur von der Stärke der Verschlüsselungsmethode ab, sondern auch von der Stärke Ihres Passworts.

Die Kennwort-Sicherheitsrichtlinie von ISL Online basiert auf den neuesten NIST-Spezifikationen, um Ihnen bei der Erstellung eines sicheren Kennworts behilflich zu sein. Ihr Kennwort muss mindestens 8 Zeichen lang sein. Sie dürfen alle druckbaren ASCII-Zeichen und Leerzeichen verwenden, alle führenden und nachfolgenden Leerzeichen werden entfernt. Ihr Kennwort wird gegen die Abweisungsliste aus gebräuchlichsten und einfachsten Passwörtern geprüft.

Zwei-Faktor-Authentifizierung einrichten

Die Zwei-Faktor-Authentifizierung (2FA) ist eine zusätzliche Sicherheitsebene für Helpdesk-Techniker und IT-Experten. Wenn 2FA aktiviert ist, können sich die Mitarbeiter nur dann beim ISL-Online-System anmelden, wenn sie einen zweistufigen Verifizierungsprozess durchlaufen, bei dem sie etwas angeben, das sie kennen (Passwort) und etwas, das sie besitzen (2FA-Token).

So richten Sie die Zwei-Faktor-Authentifizierung ein

Wir empfehlen, mehr als eine Zwei-Faktor-Authentifizierungsmethode festzulegen, z. B. Handy und E-Mail. Dies gibt Ihnen eine zweite Option zum Anmelden, falls Sie den Zugriff auf eine Methode verlieren.

Externe Authentifizierung (nur Serverlizenz)

In das ISL Online System können verschiedene Arten von Authentifizierungssystemen integriert werden, wie OpenLDAP, Microsoft Active Directory, Novell eDirectory oder RADIUS. Wenn eine externe Authentifizierung konfiguriert ist, werden die Zugriffsrechte und Berechtigungen für die Nutzung der ISL Online-Software von IT-Administratoren über die Benutzerverwaltungs-Verzeichnisse ihres Unternehmens verwaltet.

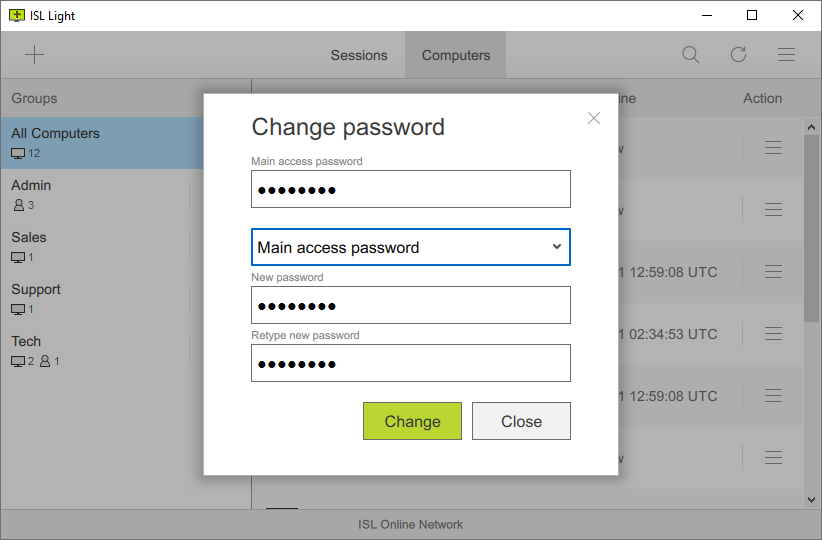

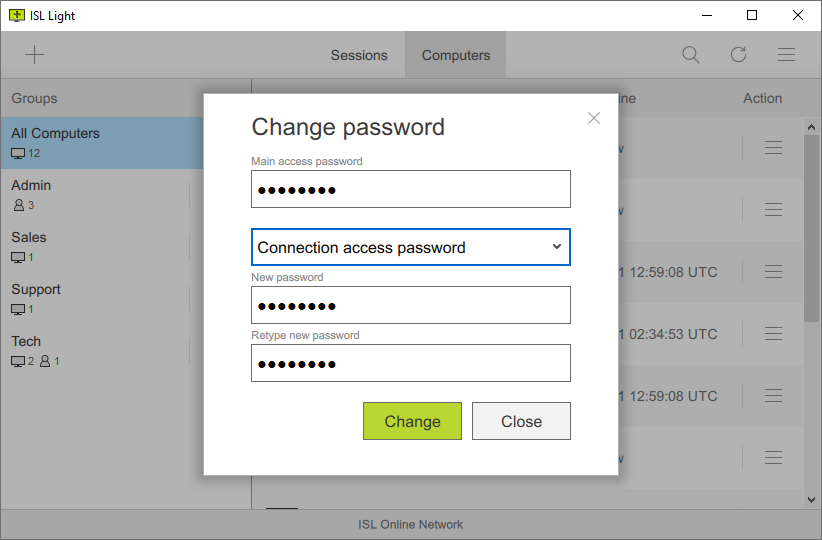

Zugriffs-Kennwort

Wenn Sie den unbeaufsichtigten Zugriff (ISL AlwaysOn) auf einem entfernten Computer installieren, müssen Sie ein sicheres Zugriffskennwort festlegen. Dies ist Ihr Haupt-Zugriffskennwort, das Sie jedes Mal angeben müssen, wenn Sie versuchen, auf den fernen Computer zuzugreifen.

Haupt-Zugriffskennwort

Das Haupt-Zugriffskennwort ist ein Zugangskennwort, das während der Installation festgelegt wird und mit dem sich jeder Benutzer mit dem fernen Computer verbinden kann.

Verbindungs-Zugriffskennwort

Wenn Sie den Zugriff auf einen fernen Computer mit anderen Benutzern Ihres Kontos teilen, können Sie für jeden Benutzer ein anderes Kennwort festlegen. Das Kennwort für den Verbindungszugriff kann manuell in den ISL AlwaysOn-Einstellungen festgelegt werden.

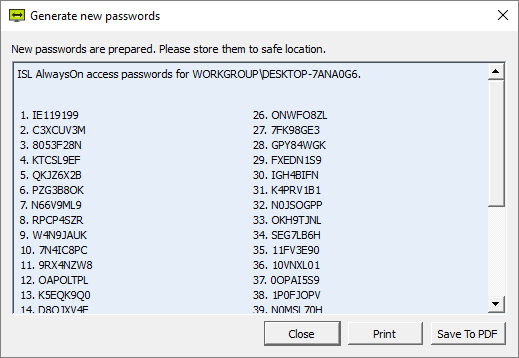

Einmal-Kennwort

Generieren Sie Einmalpasswörter manuell in den ISL AlwaysOn-Einstellungen. Jedes Einmalpasswort kann nur einmal verwendet werden, um eine Verbindung zu einem Remote-Computer herzustellen.

Handbuch lesen Video ansehen (3:14)

Zusätzliche Einstellungen

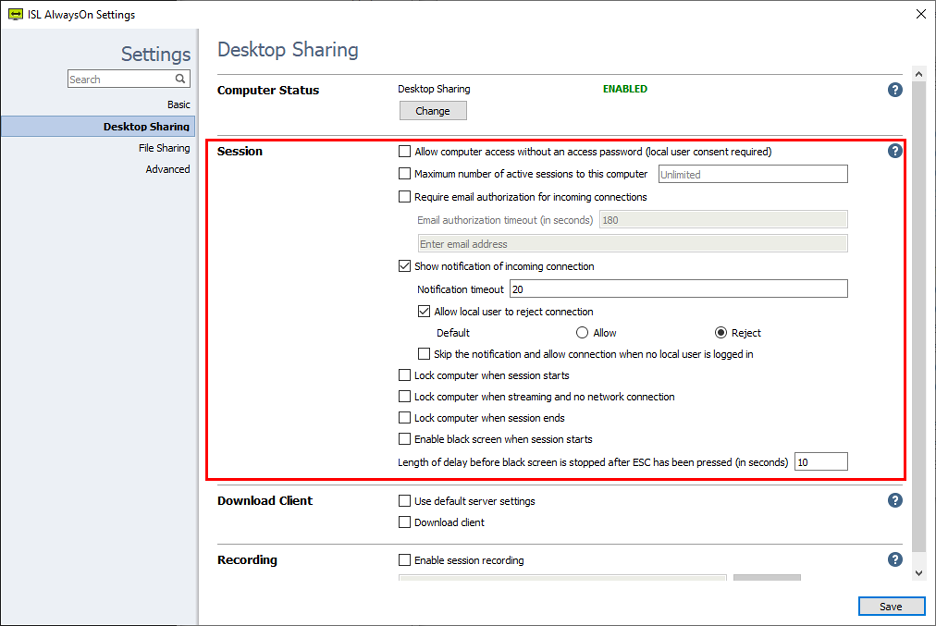

Mit den ISL AlwaysOn-Einstellungen können Sie verschiedene Sicherheitseinstellungen für die Verbindung mit einem unbeaufsichtigten Computer ändern oder anpassen.

Zugriff auf den Computer auch mit Zustimmung des lokalen Benutzers und ohne Zugangspasswort zulassen

Ermöglicht es dem Bediener, eine Verbindung zu einem entfernten Computer ohne ein Zugangspasswort herzustellen. In diesem Fall muss der lokale Benutzer die Verbindung genehmigen. Um diese Einstellung zu verwenden, müssen Sie beim Start von ISL Light die folgenden Befehlszeilenparameter verwenden:

ISLLight.exe --username "<isl_online_username>" --password "<password>" --connect-search "<computer_description>/<computer_name>" --consent-message "<message to be displayed>"

Maximale Anzahl der aktiven Sitzungen auf diesem Computer

Ermöglicht die Einstellung der maximalen Anzahl aktiver Sitzungen zu diesem Computer. Um beispielsweise den Zugriff auf den Computer auf eine gleichzeitige Verbindung zu beschränken, verwenden Sie den Wert "1". Die Standardeinstellung ist "Unbegrenzt".

Benachrichtigung über eingehende Verbindung anzeigen

Ermöglicht es dem Client, eine Countdown-Benachrichtigung zu sehen, wenn eine Verbindung zu seinem Computer hergestellt wird. Sie können die Zeitüberschreitung und die für den lokalen Benutzer verfügbaren Optionen angeben. Nach der Zeitüberschreitung wird die Standardaktion ausgeführt, wenn der entfernte Benutzer die Verbindung ablehnen darf.

Der lokale Anwender kann die Verbindung ablehnen

Diese Option wird verfügbar, wenn Sie die Option "Benachrichtigung über eingehende Verbindung anzeigen" aktiviert haben. Der lokale Benutzer sieht eine Benachrichtigung, die ihm die Möglichkeit gibt, die vom Supporter hergestellte Verbindung zu akzeptieren oder abzulehnen.

Computer bei Sitzungsbeginn sperren

Sperren Sie den entfernten Computer, wenn die Sitzung beginnt, müssen Sie die Kontodaten eingeben, um sich anzumelden.

Computer bei Streaming und fehlender Netzwerkverbindung sperren

Wenn die Verbindung unterbrochen wird, während sie mit dem entfernten Computer verbunden ist, wird der entfernte Computer automatisch gesperrt.

Computer nach Beendigung der Sitzung sperren

Der Remote-Computer wird automatisch gesperrt, wenn die Sitzung beendet ist.

Aktivieren Sie den schwarzen Bildschirm, wenn die Sitzung beginnt

Der lokale Benutzer sieht einen schwarzen Bildschirm, wenn die Fernsitzung aktiv ist.

Länge der Verzögerung, bevor der schwarze Bildschirm nach dem Drücken von ESC beendet wird (in Sekunden)

Legen Sie die Zeitüberschreitung in Sekunden fest, die beginnt, wenn Sie ESC drücken. Nach Ablauf der Zeit wird der schwarze Bildschirm deaktiviert und der lokale Client kann den Bildschirm sehen. Die maximale Zeitüberschreitung beträgt 180 Sekunden.

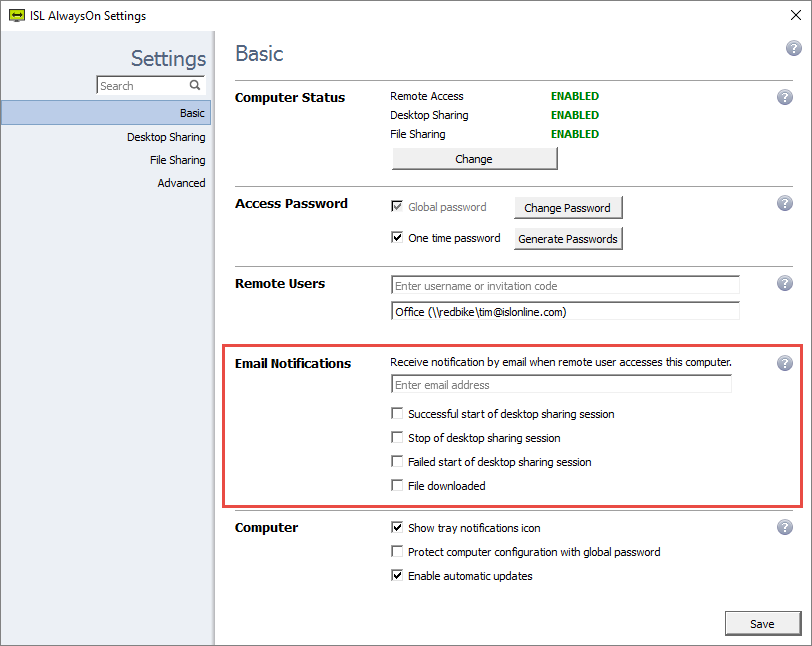

E-Mail Benachrichtigungen

Erhalten Sie jedes Mal eine E-Mail-Benachrichtigung, wenn eine Fernzugriffssitzung auf einem bestimmten Computer beginnt, endet, fehlschlägt oder eine Datei heruntergeladen wird.

Handbuch lesen Video ansehen (0:58)

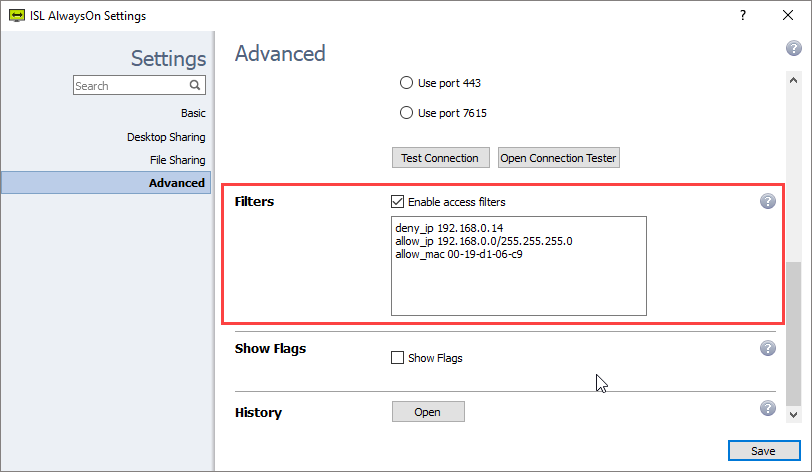

Zugriffs-Filter

Aus Sicherheitsgründen möchten Sie möglicherweise die Nutzung der ISL Online-Software in Ihrer Organisation einschränken. Sie können den Datenzugriff auf ISL Online-Server anhand der IP- und/oder MAC-Adressen einschränken. Mit der Funktion „Zulassen“ können Sie Listen von IP-/MAC-Adressen angeben, denen der Start einer Remote-Support-Sitzung oder der Zugriff auf einen unbeaufsichtigten Computer gestattet ist. Andererseits können Sie die „Abweisungs“-Funktion verwenden, um die Listen der IP/MAC-Adressen festzulegen. Diese Regeln können für einen bestimmten Benutzer oder die gesamte Domäne auf dem ISL Online-Server definiert werden.

Beispielsweise können Sie Ihren Mitarbeitern erlauben, Sitzungscodes für eine Remote-Support-Sitzung nur vom Büro aus zu generieren (IP-Adressbereich Ihres Unternehmens).

- deny_ip 192.168.0.14

- allow_ip 192.168.0.13/255.255.255.0

- allow_mac 00-19-d1-06-c9

IP- und MAC-Adressen können gefälscht werden, daher sind Filter allein kein Ersatz für ein starkes Zugangspasswort!

Handbuch lesen Video ansehen (0:56)

Port-Filterung

Eine gute Remote-Desktop-Software funktioniert, ohne dass die Firewall angepasst werden muss.

Mit ISL Online kann Ihre Firewall intakt bleiben, da ISL Light automatisch eine ausgehende Verbindung initiiert und versucht, über die Ports 7615, 80 oder 443 zu verbinden.

Größere Organisationen haben jedoch möglicherweise eine Richtlinie für die Konfiguration ihrer Firewalls oder Proxys aufgestellt. Systemadministratoren möchten vielleicht nur den Port 7615 öffnen, um den ISL Online-Verkehr direkt durchzulassen und den Rest zu filtern. Sie können auch eine DNS-Namensausnahme oder eine IP-Adressausnahme konfigurieren.

Unabhängig von der Netzwerkkonfiguration versuchen die ISL Online-Anwendungen automatisch verschiedene Ansätze, um einen funktionierenden Transport zu finden (Erkennung von Proxy-Einstellungen, Verwendung von WinINet, Erstellung eines Tunnels, Nutzung des Wildcard-DNS usw.). Bei Verwendung einer Direktverbindung muss die Firewall die Verbindung über die für die Protokolle STUN und TURN erforderlichen Ports zulassen. In der Regel wird Port 3478 verwendet, aber auch Relay-Verbindungen werden über beliebige hohe Ports hergestellt.

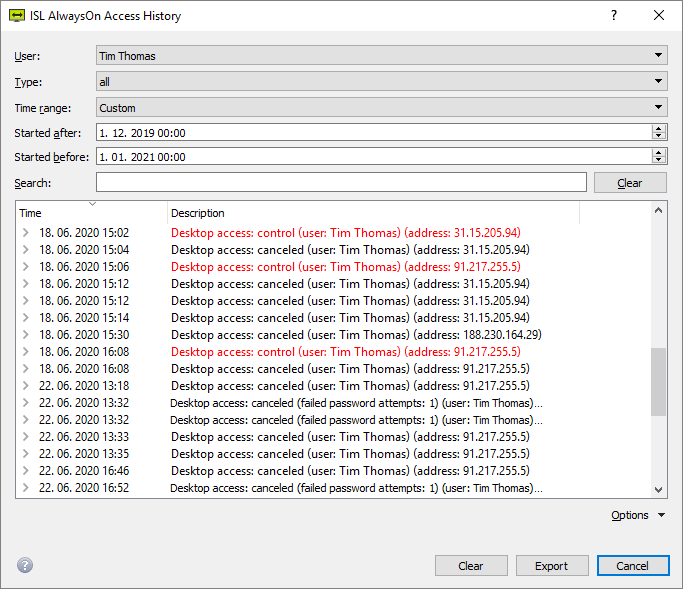

Computerzugriffsverlauf

Suche nach Verbindungen, die innerhalb Ihres Kontos hergestellt wurden, Zeitstempel von Desktop-Verbindungen und andere nützliche Informationen.

Handbuch lesen Video ansehen (0:34)

Einschränkung der Merkmale

Remote-Desktop-Software ist ein universelles Werkzeug, das praktisch in allen Branchen eingesetzt wird. Dementsprechend gibt es zahllose unterschiedliche Anwendungsfälle, die sehr flexible Lösungen erfordern, die eine Einschränkung der Funktionen ermöglichen, um bestimmte Sicherheitsstandards einzuhalten.

Mit ISL Online können Sie die Funktionen einschränken, die innerhalb einer Sitzung zur Verfügung stehen: die Kontrolle über den entfernten Computer, die Übertragung von Dateien zwischen Kunde und Operator und viele andere Funktionen.

Ein Beispiel dafür, wo die Einschränkung einer Funktion wichtig ist: Ein Bankangestellter sollte den Computerbildschirm eines Kunden sehen können, aber nie in der Lage sein, seinen eigenen Desktop freizugeben. In diesem Fall kann die Desktopfreigabe auf der Desk-Seite deaktiviert werden.

Intranet (nur LAN) Option

Einige große Organisationen nutzen ISL Online nur für ihren internen Support über verschiedene geografische Standorte hinweg. In solchen Fällen muss die Remote-Desktop-Software den Aufbau von Remote-Desktop-Sitzungen nur innerhalb eines lokalen Netzwerks (LAN) ermöglichen.

Wenn Sie ISL Online nur innerhalb Ihres LANs (Intranets) nutzen wollen, benötigen Sie keine öffentliche IP-Adresse. Sie benötigen nur eine private Adresse im Bereich privater Netzwerke (wie in RFC 1918 angegeben).

Wichtigste Fragen

-

Welche Ports müssen für die gehostete Lösung geöffnet sein?

Port 7615 ist die bevorzugte Wahl und kann als Standard-ISL-Online-Port betrachtet werden, so wie 22 ssh, 23 telnet, 25 smtp, 3389 rdp usw. ist. - Sie können ihn sogar in der Liste der Ports bei Wikipedia finden.

Ein spezifischer Port ist auch sehr praktisch - wenn Sie eine bestimmte Firmenvorgabe haben und eine Firewall/Proxy verwenden, diese aber so einstellen möchten, dass sie ISL Online Verkehr zulässt, empfehlen wir Ihnen, Port 7615 dafür zu öffnen und alle ISL Online Produkte werden hervorragend funktionieren. Wenn wir nur 80/443 verwenden würden, wäre es für den Administrator schwierig, ISL Online zuzulassen, aber anderen Datenverkehr zu beschränken, der ebenfalls über Port 80/443 läuft.

Im Allgemeinen sollte man bei einer Proxy-Umgebung zuerst mit dem System-/Netzwerkadministrator abklären, ob es möglich ist, eine Ausnahme zu machen. Das bedeutet nicht, dass Sie den Proxy komplett deaktivieren, sondern nur den ISL-Online-Verkehr direkt durchlassen und den Rest weiter filtern. Wenn der Proxy Ausnahmen für DNS-Namen unterstützt, dann erlauben Sie direkte ausgehende tcp-Verbindungen für Port 7615 zu *.islonline.net. Wenn der Proxy nur Ausnahmen für IP-Nummern unterstützt, prüfen Sie diesen Link für eine aktuelle Liste unserer Server-IPs. Eine direkte Verbindung bietet die beste Leistung und minimale Verzögerungen.

In einer idealen Welt mit direkten Verbindungen und flexiblen Sicherheitsrichtlinien würde die Geschichte hier enden, aber da es viele Kunden hinter Firmen-Firewalls/Proxies gibt, bei denen nur http- und https-Verkehr erlaubt ist (also Port 80 und/oder 443) und System-/Netzwerkadministratoren keine Ausnahmen hinzufügen wollen oder dürfen, unterstützen wir auch das und unsere Anwendungen versuchen, auch in solchen Situationen einen funktionierenden Transport zu finden (Proxy-Einstellungen erkennen, Wininet verwenden, einen Tunnel erstellen, Wildcard-DNS nutzen - hilft bei einigen Proxies usw.).

In Situationen, in denen solche Filter zum Einsatz kommen, kann es zu zusätzlichen Verzögerungen kommen, die hauptsächlich auf Transport-Timeouts beim Verbindungsaufbau zurückzuführen sind. ISL Online Produkte versuchen immer (es sei denn, Sie erzwingen einen bestimmten Transporttyp über die Registry oder die Kommandozeile) eine direkte Verbindung über Port 7615 und wenn das fehlschlägt, versuchen sie die Ports 80 und 443 mit verschiedenen Proxy-Methoden. Jeder Transporttyp hat eine Zeitüberschreitung von 7 Sekunden, und unter Windows versuchen wir 8 Transporttypen, wenn also der letzte durchkommt, bedeutet dies fast eine Minute Verzögerung. Wenn sich ein Kunde über lange Verzögerungen beschwert, ist es am besten, sich mit dem problematischen Computer zu verbinden und in unserem Utility Connection Tester auf Find best transport zu klicken. Es wird Ihnen eine Liste erfolgreicher Übertragungen mit der durchschnittlichen Übertragungsrate, den Verzögerungen usw. angezeigt. Anhand dieser Ergebnisse können Sie den besten Transport erzwingen. Sowohl Sie als auch Ihr Kunde werden die geringere Verbindungsverzögerung zu schätzen wissen.

Wenn Sie Hilfe beim Umgang mit ISL Online Produkten in Proxy-Umgebungen benötigen, können Sie das ISL Online Team telefonisch, per E-Mail oder über unseren Live-Chat kontaktieren.

-

Wie lange hält das System eine ISL Light-Sitzung aufrecht?

Eine Sitzung ist aktiv, während ISL Light aktiv ist. Wenn ISL Light geschlossen wird oder die Sitzung durch Drücken der Schaltfläche "Sitzung beenden" geschlossen wird, ist die Sitzung nicht mehr aktiv. Das System speichert die grundlegenden Sitzungsinformationen (IP-Nummern der ISL Light- und Client-Computer, Chat-Transkript, übertragene Datenmenge usw.). Die Sitzung kann auch nach einer festgelegten Benutzerleerzeit (Link) automatisch beendet werden. Die Leerlaufzeit zählt als Zeit ab der letzten Benutzeraktion auf dem Computer.

-

Wie sollte ich meine Firewall konfigurieren, um ISL Online optimal nutzen zu können?

Wenn Sie ausgehende Verbindungen nicht filtern, müssen Sie keine Änderungen vornehmen. Wenn Sie jedoch ausgehende Verbindungen filtern, nehmen Sie bitte alle Verbindungen zu *.islonline.net auf die Whitelist, wenn Ihre Firewall DNS-Whitelisting zulässt. Wenn Sie nur IP-Adressen auf die Whitelist setzen können, beachten Sie die nächste Frage.

-

Wie sollte ich meine Firewall für ein optimales ISL Online-Erlebnis konfigurieren, wenn meine Firewall keine DNS-Zulassungsliste unterstützt? Welche IP-Adressen soll ich zulassen?

Unter Liste der Server finden Sie eine aktuelle Liste unserer Server-IP-Adressen. Bitte bedenken Sie jedoch, dass sich die Liste unserer Server im Laufe der Zeit ändert (neue Server werden hinzugefügt, alte Server werden abgeschaltet), daher sollten Sie den angegebenen Link von Zeit zu Zeit überprüfen und Ihre Firewall entsprechend aktualisieren. Stattdessen kann der zwischengeschaltete ISL Online Forward Proxy konfiguriert werden, um die Liste der Regeln zu minimieren und den Wartungsaufwand so gering wie möglich zu halten. Weitere Informationen entnehmen Sie bitte dem Handbuch.

-

Wie sicher ist Ihre ISL Light Software, um zu verhindern, dass "Hacker" auf meinen Computer zugreifen, während ich Ihre Software benutze?

ISL Light verwendet den Industriestandard SSL/TLS-Verschlüsselung. Sie können sicher sein, dass Ihre Sitzung privat ist - sie ist Ende-zu-Ende verschlüsselt - von ISL Light Client zu ISL Light. Der Client muss außerdem jede Aktion zulassen, so dass der Operator nicht einfach Ihren Computer übernehmen kann. Sie brauchen nichts an den Einstellungen Ihres Betriebssystems zu ändern. Weitere Informationen finden Sie im Abschnitt Sicherheit.

-

Wird die Sitzung fortgesetzt, wenn sich meine lokale IP-Adresse mitten in der Sitzung ändert?

Ja, ISL Light verbindet sich wieder mit dem Server, es ist fast dasselbe, als ob Sie den Stecker abziehen und wieder einstecken würden.

Weiterlesen:Mehr über Sicherheit